Watch Dogs: Główne zastosowania hakowania

Aktualizacja:

Główne zastosowania

Tak jak już wcześniej wspomniałem smartfon będący na wyposażeniu Aidena ma MNÓSTWO zastosowań związanych z hakowaniem. Poniżej znajduje się zestawienie najpopularniejszych czynności hakerskich, czyli takich, które nie są powiązane wyłącznie z określoną misją czy kategorią sekretów.

Hakowanie zdecydowanie najczęściej przeprowadza się na innych osobach i generalnie można tu dokonać podziału na dwa rodzaje akcji. Pierwsza grupa czynności akcje powiązane z aplikacją Profiler, którą uruchamia się poprzez jednorazowe wciśnięcie (zamiast standardowego przytrzymania) przycisku/klawisza hakowania. Wspomniany program pozwala na skanowanie postaci znajdujących się w otoczeniu Aidena i możesz dzięki niemu dowiadywać się wielu interesujących informacji na ich temat. Profiler jest również często wykorzystywany do lokalizowania ważnych osobistości, np. postaci stanowiącej aktualny cel misji czy będącej w posiadaniu szyfru do rozbrojenia lokalnego systemu ochrony.

Druga grupa to próby włamywania się do telefonów i innych urządzeń elektronicznych znajdujących się na wyposażeniu napotkanych postaci niezależnych. Wyniki przeprowadzonej próby hakerskiej mogą być przeróżne - możesz na przykład doprowadzić do odsłonięcia ekranu rozmowy właściciela telefonu z inną osobą, zgrać na swój telefon nową piosenkę czy dowiedzieć się o przestępstwie mającym miejsce w okolicy.

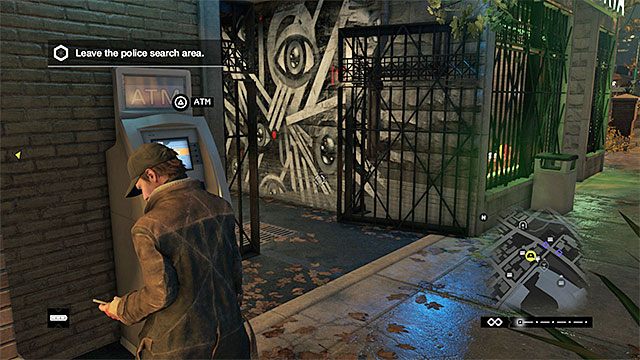

Najcenniejszym znaleziskiem wynikającym z włamania się do telefonu innej osoby jest możliwość jej okradzenia. Uwaga - Wyświetlenie informacji o liczbie skradzionych dolarów nie załatwia sprawy, bo musisz dodatkowo wypłacić tę gotówkę, udając się w tym celu do jednego z wielu bankomatów rozmieszczonych po całym Chicago (przykładowy bankomat pokazany został na powyższym obrazku).

Zupełnie inną kategorią działań hakerskich są włamania do kamer ctOS-u, które odnajdywane są niemal na każdym kroku. Po udanym włamaniu gra pozwoli ci na rozpoczęcie obserwacji okolicy z poziomu oka kamery. To bardzo dobry pomysł jeżeli zależy ci na bezpiecznym zbadaniu lokacji, do której zamierzasz zaraz wkroczyć, aczkolwiek na tym możliwości nie kończą się. Dzięki skorzystaniu z podglądu kamery możesz przede wszystkim oznaczyć przebywających w okolicy wrogów, tak by móc później w prostszy sposób obserwować ich poczynania. Przejęcie kontroli nad kamerą nie zatrzymuje ponadto całego "cyklu" hakowania, bo z poziomu kamery możesz go kontynuować, na przykład przenosząc się do innych kamer czy włamując się do niedostępnych w inny sposób paneli kontrolnych.

Hakowanie jest bardzo przydatne wtedy gdy zależy ci na prowadzeniu działań z ukrycia i unikaniu bezpośrednich konfrontacji z wrogo nastawionymi postaciami (więcej na temat w kolejnym rozdziale przewodnika). Dzięki włamywaniu się do obiektów odnajdywanych w otoczeniu możliwe jest odwracacanie uwagi przeciwników. Możesz na przykład przyczynić się do uaktywnienia leżącego na ziemi telefonu, zachęcając niejako przeciwnika do zmiany pozycji i przemykając bezpiecznie za jego plecami.

Podobnie sytuacja przedstawia się wtedy gdy chcesz skorzystać ze smartfona i w sprytny sposób zadać przeciwnikom obrażenia lub wręcz przyczynić się do ich śmierci. Na podejmowanie tego typu bardziej agresywnych działań możesz sobie pozwalać na przykład w stosunku do interaktywnych generatorów, które mogą eksplodować w dogodnym dla Ciebie momencie. Warto jednak pamiętać o tym, że tego typu akcje hakerskie zazwyczaj mogą być w danym miejscu odpalane tylko raz i że są głośne, tak więc mogą ściągnąć w dane miejsce innych wrogów.

Na koniec tego rozdziału warto wspomnieć o jeszcze jednym bardzo ważnym zastosowaniu mechanizmu hakowania, a mianowicie o używaniu go do pozbycia się stróżów prawa. Możliwe akcje dokładniej przedstawione zostały w rozdziale Jak uciec policji?. W tym miejscu przypomnę jedynie, że niektóre akcje hakerskie mogą mieć bardzo duży wkład w zagwarantowanie sobie bezpiecznej ucieczki, aczkolwiek większość z nich można odpalać jedynie w ograniczonym zakresie (tj. do wyczerpania zapasu baterii).

Komentarze czytelników

Czemu opcja online jest dłuższa niż pobrany poradnik? Nikt nie aktualizuje u was poradników w wersji do pobrania?

ech.. I wy się dziwicie, że ludzie nie biorą premium.

Albo poradnik nie do ściągnięcia [mimo, że od premiery 2-3lata minęły] albo niekompletny... Rewelacja

Świetna gra, chwilami wymaga by się trochę natrudzić i pomyśleć. Jednak kampanię da się przejść w tydzień grając 2-3 godzinki dziennie.

Poszukuje kogoś kto ma PS4 i pomoże mi zdobyć trofeum Śledzony/Traced. Jak coś to sam mogę w tym pomóc. Nick na PSN to TheNorek24. Z góry dziękuje.

Darmowy poradnik do gry Watch Dogs:

http://www.eurogamer.pl/articles/2014-06-04-watch-dogs-poradnik-solucja

@TobiAlex poniekąd... wziąłem pod uwagę najgorszy możliwy przypadek :) mi osobiście nie zabiera nawet 1.5 GB, ale wiele osób lubi mieć powłączane w tle różne programy/usługi: przeglądarki, menadżery, widgety, komunikatory, antywirusy... oczywiście po załadowaniu całej pamięci pamięć współdzielona będzie robić zrzuty, lecz wtedy na załadowanie gry doczekać się można po 10 min :)

Czy pójdzie mi na komputerze intel core i3 2130,amd radeon HD 7350 1024mb,8gb ram.

Tiger1385

Gra Ci pójdzie bez żadnego problemu :)

Ja mam 2 rdzeniowego procka,4 gb ram i dziala .Nie mam na full ale jednak mogę sobie pograć :)

pozdrawiam

@Tiger1385 - procesor za słaby małe taktowanie ma minimum powinno byc 3,0 tak pisza , idziemy dalej . Ramu styknie , widze że masz karte Nvidia na ich stronie jest taki w java analityczny programik co sprawdzi ci pod katem grafiki procesora , pamieci ram czy ci gra pójdzie . Pozdrawiam

@Nerka -> jak to zwykle bywa na laptopie, problemem lubi być niekompatybilność. Próbuję trafić, że masz kartę ATI? Spróbuj zaktualizować sterowniki grafiki na pierwszym miejscu oraz właśnie mając 4GB lepiej pilnuj, czy nie przeładujesz pamięci - najłatwiejsza opcja, by scrashować grę - najlepiej pozamykaj RAMożerne aplikacje, jak przeglądarka internetowa...

cammilos --> Nie ma możliwości ściągnięcia poradnika (pdf, ePub) dopóki nie będzie on skończony. Poradnik "Watch Dogs - przewodnik po grze" jest gotowy i dlatego można go przeglądać na www i pobierać. Poradnik "Watch Dogs - misje - poradnik do gry" jest w produkcji i można go przeglądać na www.

Hm, @Nerka, w sumie to ja też na swoim laptopie uruchomiłem i bez problemu działa na 4GB... sama gra z grubsza zajmuje około 2GB, lecz zważ na taki aspekt - wszystko zależy od systemu - windows 8.1 potrafi zabierać nawet i 2GB RAM, a w takiej sytuacji, gdy cały RAM zostaje zajęty, możesz liczyć na wystąpienie BSOD z powodu przeładowania pamięci i możliwości zastępowania danych w związku z czym utracisz niezapisany postęp gry...- jakby nie patrzeć na obecne czasy 6GB to dla tej gry faktycznie byłaby optymalna wartość :)

Zabrania się kopiowanie jakichkolwiek obrazków, tekstów lub informacji zawartych na tej stronie. Strona nie jest powiązana i/lub wspierana przez twórców ani wydawców. Wszystkie loga i obrazki są objęte prawami autorskimi należącymi do ich twórców.

Copyright © 2000 - 2026 Webedia Polska SA wszelkie prawa zastrzeżone.