Chińscy naukowcy odkryli bardzo poważną lukę w bezpieczeństwie smartfonów z Androidem. Nowy atak hakerski umożliwia obejście biometrycznych zabezpieczeń urządzenia za pomocą metody brutalnej siły i przejęcie kontroli nad sprzętem.

Badacze z Tencent Labs oraz Uniwersytetu Zhejiang odkryli lukę w zabezpieczeniach urządzeń z Androidem, która stanowi poważne zagrożenie dla użytkowników. Cyberprzestępca za pomocą techniki zwanej BrutePrint, może całkowicie obejść zabezpieczenia telefonu związane z biometryką i uzyskać dostęp do zainstalowanych w nim programów, w tym aplikacji bankowych.

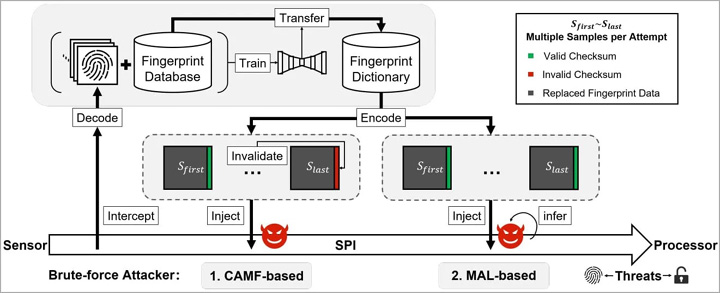

Z artykułu opublikowanego w serwisie Arxiv.org wynika, że dane biometryczne w szeregowym interfejsie peryferyjnym (SPI) czujników odcisków palców były nieodpowiednio chronione. Umożliwiało to atak typu man-in-the-middle (MITM) w celu przejęcia obrazów odcisków palców.

Badacze odkryli również dwie luki dnia zerowego, które chronią przed atakami metodą brute force, takie jak limity prób oraz wykrywanie żywotności. Dzięki tym zabezpieczeniom niemożliwe jest odblokowanie telefonu np., za pomocą wydruku odcisku palca, zaś po nieudanej próbie skanowania odcisku, system na pewien czas się blokuje. Tymczasem ataki Cancel-After-Match-Fail (CAMF) i Match-After-Lock (MAL) pozwalają obejść te zabezpieczenia. Dzięki temu cyberprzestępca zyskuje nieograniczoną liczbę prób odblokowania sprzętu, pozwalającą dopasować odcisk palca.

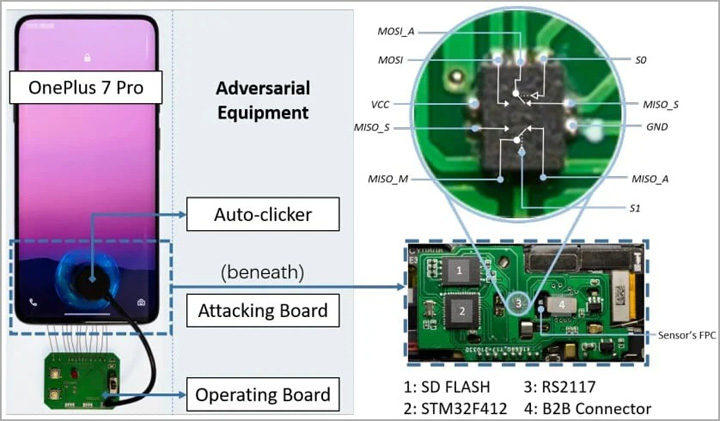

Hakerzy mogą skonstruować specjalne urządzenie, które będzie wypróbowywało odciski palców pozyskane np., z akademickich baz danych lub wycieków. Sprzęt zajmie się dopasowaniem odcisków, aż uda mu się znaleźć prawidłowy.

Badacze przetestowali swe odkrycie na 10 telefonach z Androidem oraz iOS. W sprzęcie z Androidem można było uzyskać nieskończoną liczbę prób skanu odcisku palca, co pozwoliłoby na odblokowanie urządzenia. iOS okazał się nieco lepiej zabezpieczony przed metodą brutalnej siły.

W przypadku ataku SPI MITM pozwalającego przejąć obraz odcisku palca użytkownika, Android również okazał się słabiej zabezpieczony, gdyż były na niego podatne wszystkie testowane urządzenia, w przeciwieństwie do iPhone’ów. Z badania wynika, że gdy w telefonie zapisano tylko jeden odcisk, czas złamania zabezpieczenia wynosi od 2,9 do 13,9 godziny. Gdy odcisków jest więcej, wówczas zmniejsza się do 0,66-2,78 godziny.

Teoretycznie atak BrutePrint może nie wydawać się bezpieczny, gdyż wymaga fizycznego dostępu do urządzenia. Gdy jednak nasz telefon zostanie skradziony, wówczas przestępca może łatwo się do niego dostać, a to rodzi już poważny problem. A czy uważacie zabezpieczenia biometryczne za godne zaufania? Dajcie znać w komentarzach.

Dziękujemy za przeczytanie artykułu.

Ustaw GRYOnline.pl jako preferowane źródło wiadomości w Google

Autor: Marek Pluta

Od lat związany z serwisami internetowymi zajmującymi się tematyką gier oraz nowoczesnych technologii. Przez wiele lat współpracował m.in. z portalami Onet i Wirtualna Polska, a także innymi serwisami oraz czasopismami, gdzie zajmował się m.in. pisaniem newsów i recenzowaniem popularnych gier, jak również testowaniem najnowszych akcesoriów komputerowych. Wolne chwile lubi spędzać na rowerze, zaś podczas złej pogody rozrywkę zapewnia mu dobra książka z gatunku sci-fi. Do jego ulubionych gatunków należą strzelanki oraz produkcje MMO.