Usługi Cloudflare posiadają dość osobliwą lukę. Zabezpieczenia można obejść kierując ruch poprzez infrastrukturę firmy, a potrzebne jest do tego tylko darmowe konto.

Usługi bezpieczeństwa i systemu domen amerykańskiego przedsiębiorstwa Cloudflare posiadają słabość, którą mogą wykorzystać cyberprzestępcy do ataku DDoS na stronę klienta. Analitycy odkryli, że filtry i zabezpieczenia można obejść, co ciekawe, wykorzystując darmowe konto. Stefan Proksch, badacz firmy Certitude omawia sposób, polegający na wykorzystaniu usług Cloudflare przeciwko Cloudflare. Brzmi bezsensownie, ale niestety działa.

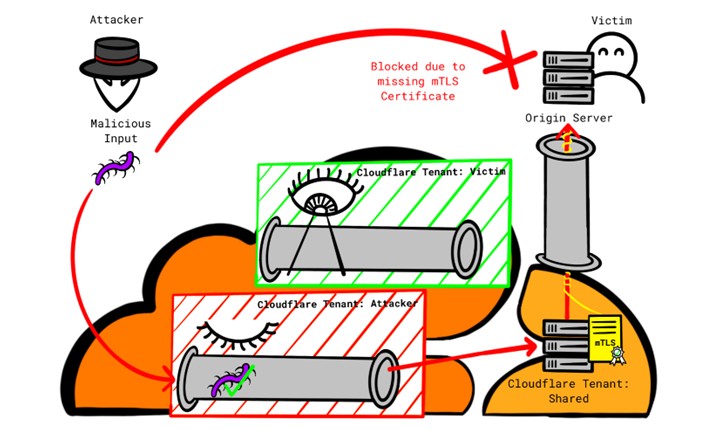

Cloudflare wykorzystuje m.in. certyfikaty mTLS do zabezpieczania połączeń klienckich. O ile jest to skuteczne w przypadku bezpośredniej próby ataku na domenę klienta, istnieje tu luka, którą można wykorzystać. Wystarczy założyć konto w Cloudflare, skonfigurować swoją domenę poprzez usługi firmy. Cyberprzestępca może wyłączyć na niej wszelkie zabezpieczenia, więc podejrzana aktywność nie będzie blokowana.

Po skonfigurowaniu Cloudflare używa certyfikatu SSL / TLS do uwierzytelniania wszelkich żądań http między odwrotnymi serwerami proxy usług, a serwerem źródłowym klienta, zapobiegając nieautoryzowanym żądaniom dostępu do witryny. Jednak połączenia poprzez infrastrukturę firmy mogą być dozwolone, gdyż Cloudflare wykorzystuje wspólny dla takich zapytań certyfikat.

Ruch z Cloudflare (w ramach funkcji Authenticated Origin Pulls) zawsze jest przepuszczany, jeśli klient nie zdecyduje się użyć własnego certyfikatu. Cyberprzestępcy więc mogą wykorzystać współdzieloną sieć do ataku na domeny klienckie. Luka ta była zgłoszona już w marcu tego roku i finalnie dostała etykietkę, jako problem „informacyjny”.

Dopóki firma nie zdecyduje się go naprawić, warto podjąć pewne kroki, aby poprawić swoje bezpieczeństwo. Podczas konfigurowania mechanizmu Origin, należy wykorzystać własny certyfikat, a nie korzystać z domyślnego, zapewnionego przez Cloudflare. To powinno zapobiec ewentualnemu atakowi, który został tu opisany.

Dziękujemy za przeczytanie artykułu.

Ustaw GRYOnline.pl jako preferowane źródło wiadomości w Google

Więcej:Sztuczna inteligencja nokautuje rynek gier. NVIDIA zarobiła 12 razy więcej na układach AI

Autor: Arkadiusz Strzała

Swoją przygodę z pisaniem zaczynał od własnego bloga i jednego z wczesnych forum (stworzonego jeszcze w technologii WAP). Z wykształcenia jest elektrotechnikiem, posiada zamiłowanie do technologii, konstruowania różnych rzeczy i rzecz jasna – grania w gry komputerowe. Obecnie na GOL-u jest newsmanem i autorem publicystyki, a współpracę z serwisem rozpoczął w kwietniu 2020 roku. Specjalizuje się w tekstach o energetyce i kosmosie. Nie stroni jednak od tematów luźniejszych lub z innych dziedzin. Uwielbia oglądać filmy science fiction i motoryzacyjne vlogi na YouTube. Gry uruchamia głównie na komputerze PC, aczkolwiek posiada krótki staż konsolowy. Preferuje strategie czasu rzeczywistego, FPS-y i wszelkie symulatory.